網絡與信息安全軟件開發 腳本啟動常見問題解析與Web攻防策略

在當今數字化時代,網絡與信息安全已成為軟件開發的核心考量。開發者在進行安全測試或自動化腳本運行時,常會遇到因腳本啟動過于頻繁而觸發服務器防御機制的情況,如顯示“查詢頻繁被服務器防御”。這不僅可能中斷正常操作,也提醒我們深入理解常見的Web攻擊手段及其對應的防御策略。本文將圍繞這一現象,對網絡與信息安全軟件開發中的關鍵攻防知識進行系統。

一、腳本啟動顯示“查詢頻繁”背后的安全邏輯

當腳本(如爬蟲、自動化工具或測試腳本)向服務器發起高頻請求時,服務器端的安全系統(如Web應用防火墻WAF)會檢測到異常流量模式,判斷其可能構成惡意行為,從而觸發防御機制,如暫時封鎖IP地址、要求驗證碼驗證或直接拒絕服務。這通常是為了防范以下類型的攻擊:

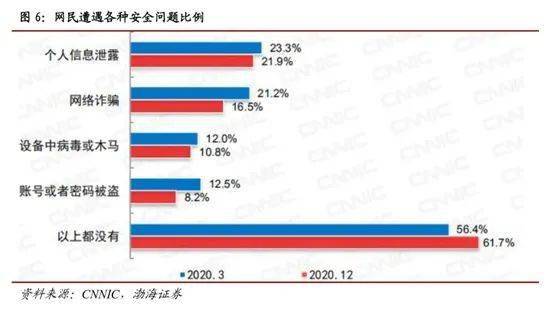

- 暴力破解攻擊:攻擊者通過自動化腳本嘗試大量用戶名/密碼組合,以非法獲取賬戶訪問權限。

- 分布式拒絕服務攻擊:利用多個來源發起大量請求,旨在耗盡服務器資源,導致服務癱瘓。

- 數據爬取濫用:非授權腳本頻繁抓取網站數據,可能侵犯知識產權或隱私。

開發者遇到此問題時,應首先檢查腳本設計是否遵循了目標網站的訪問策略(如Robots協議),并考慮添加延遲、使用合法API接口或與服務器管理員協調,以避免誤判。

二、常見Web攻擊類型與原理

- SQL注入攻擊:攻擊者通過在輸入字段中插入惡意SQL代碼,操縱數據庫查詢,可能導致數據泄露、篡改或刪除。防御方法包括使用參數化查詢、輸入驗證和最小權限原則。

- 跨站腳本攻擊:攻擊者將惡意腳本注入到網頁中,當用戶瀏覽時執行,可能竊取Cookie或會話信息。防御措施包括對用戶輸入進行過濾和轉義,以及設置HttpOnly屬性。

- 跨站請求偽造攻擊:誘使用戶在不知情的情況下提交惡意請求,以執行非授權操作。防御策略包括使用CSRF令牌、驗證Referer頭部。

- 文件上傳漏洞:攻擊者上傳惡意文件(如Webshell)到服務器,從而獲取控制權。防御方法包括限制文件類型、檢查文件內容和使用安全存儲路徑。

- 會話劫持與固定攻擊:通過竊取或預測會話ID,冒充合法用戶。防御需加強會話管理,如使用HTTPS、定期更換會話ID。

三、網絡與信息安全軟件開發的防御實踐

在網絡與信息安全軟件開發中,防御不僅是事后補救,更應融入設計全流程:

- 安全編碼:遵循OWASP Top 10等安全標準,避免常見漏洞。例如,使用預編譯語句防止SQL注入,對輸出進行編碼以防止XSS。

- 身份認證與授權:實施強密碼策略、多因素認證,并基于角色的訪問控制,確保用戶權限最小化。

- 加密與傳輸安全:全面使用HTTPS/TLS加密數據傳輸,對敏感數據(如密碼)進行哈希加鹽存儲。

- 監控與日志:部署實時監控系統,記錄異常訪問日志,以便快速檢測和響應攻擊事件。例如,通過分析日志可以識別出導致“查詢頻繁”告警的腳本行為模式。

- 定期更新與測試:及時更新依賴庫和系統補丁,并定期進行滲透測試和代碼審計,以發現潛在弱點。

四、與展望

腳本啟動時遇到的“查詢頻繁”問題,本質上是服務器安全防御機制的正常響應,它折射出Web環境中攻擊與防御的持續博弈。作為網絡與信息安全軟件開發者,我們不僅要學會規避這類誤報,更需深入掌握攻擊原理,從編碼、部署到運維全鏈條構建防御體系。隨著人工智能和機器學習技術的應用,未來安全防御將更加智能化,能夠更精準地區分正常腳本與惡意攻擊,從而在保障用戶體驗的維護網絡空間的整體安全。

通過本文的,希望開發者能提升安全意識,在軟件開發中實現安全與功能的平衡,共同推動信息安全生態的健康發展。

如若轉載,請注明出處:http://www.az168.com.cn/product/30.html

更新時間:2026-01-19 03:49:07